چرا امنیت OT با IT فرق دارد

در دنیای امروز که سیستمهای صنعتی به شدت به شبکهها و اتوماسیون متکی شدهاند، تفاوت امنیت در سیستمهای فناوری اطلاعات (IT) و فناوری عملیاتی (OT) به موضوعی حیاتی تبدیل شده است. در این مقاله، به بررسی ریشهای این تفاوتها میپردازیم.

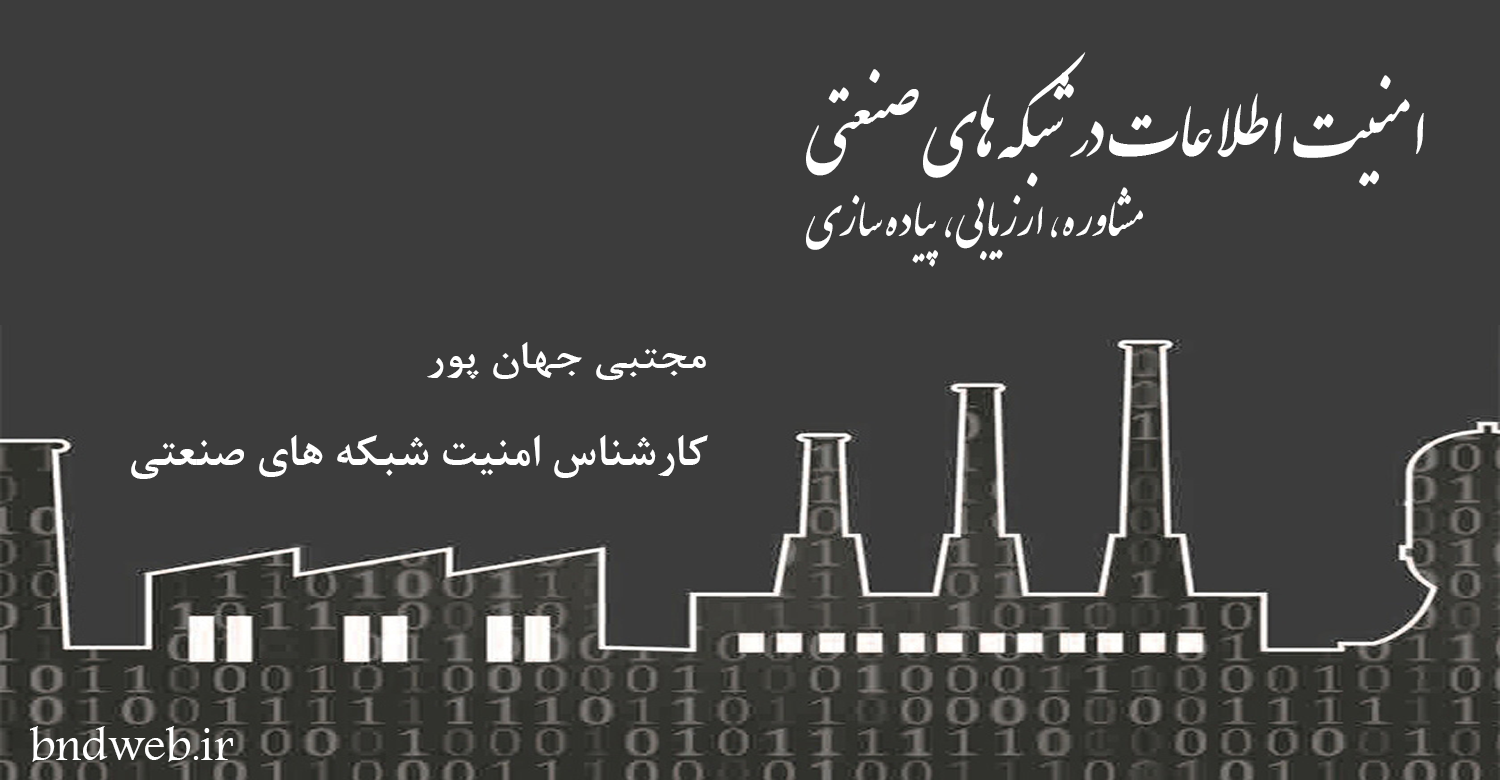

ادامه مطلبنکاتی در مورد Siem

بعضی SIEM ها برای لاگ Esxi بهینه نشده و بهتر است لاگ آن ابتدا به ابزار دیگری مانند Log Insight ارسال شود و سپس لاگ آن ابزار برای SIEM ارسال گردد.

ادامه مطلبآشنایی با حملات Spoofing و انواع آن

در امنیت سایبری حمله “جعل” یا کلاهبرداری زمانی اتفاق می افتد که کلاهبرداران برای جلب اعتماد یک فرد، خود را به عنوان کسی یا چیزی دیگر معرفی می کنند. انگیزه این کار معمولا به دست آوردن دسترسی سیستم ها، سرقت داده ها، سرقت پول و یا انتشار بدافزار است.

ادامه مطلبآموزش هک اخلاقمدار

دورهی آموزش هک اخلاقمدار به اختصار CEH (The Certified Ethical Hacker) جامعترین آموزش هک اخلاقی است که به متخصصان امنیت برای فهم بهتر هک اخلاقی کمک میکند. دورهی آموزش هک اخلاقی به شما کمک میکند تا به طور سیستماتیک به بازرسی زیرساخت شبکهی سازمانها (با رضایت مسئولین آن سازمان) برای یافتن آسیبهای امنیتی در زیرساخت شبکه و سیستم بپردازید تا از حمله هکرهای مخرب یا به اصطلاح کلاه سیاه در امان بمانند.

ادامه مطلبسر فصل اول هک قانونمند مقدمه و تعاریف

حمله کننده ها با دلایل و اهداف مختلفی به سیستم ها حمله میکنند بنابراین چیزی که مهم است روش دسترسی هکرها و اهداف پشت حملات می باشد. در این فصل در مورد طبقه بندی انواع حملات، انواع هکرها، انواع روش های طبقه بندی حملات و همچنین قوانین و استاندارد های موجود صحبت خواهیم کرد.

ادامه مطلبمقدماتی در مورد لینوکس و توزیع های آن

لینوکس نسخه های زیادی دارد – باید بدانیم دنبال چه آپشن و پکیج هایی هستیم – کدام Package Manager ما را تامین میکند. – با کدام UI راحت تریم

ادامه مطلبنکاتی در مورد ارتباط VPN

در این مقاله در مورد انواع روش های برقراری ارتباط VPN و انواع روش های رمز گذاری و رمزگشایی توضیحاتی خواهیم داد

ادامه مطلبمسیرراه چگونه هکر شویم

من شنیدم و فراموش کردم , من دیدم و به خاطر سپاردم , من انجام دادم و فهمیدم. برای هکر شدن آشنایی با 7 مورد ضروری است:

ادامه مطلبتست نفوذ

در واقع هدف از راه اندازی راهکارهای امنیتی بالا بردن امنیت است. اما بایستی از کار آمدی این راهکارها اطمینان حاصل کنید و امنیت شبکه را از دید یک مهاجم بررسی کنید؟ تیم مجری تست نفوذ موارد مختلفی را برای شما روشن میکنند.

ادامه مطلبامن سازی زیرساخت ها

یک راهکار متداول برای امن سازی تجهیزات شبکه، استفاده از چارچوب امنیتی سیسکو (CSF) است که از آن برای حصول اطمینان از به کارگیری نیازهای امنیتی مربوط به بخشهای مختلف شبکه استفاده می شود.

ادامه مطلبمشاوره امنیتی

ارزیابی دورهای امنیت زیرساخت و سرویسهای سازمان، این امکان را به شما میدهد تا آسیبپذیریها و نقاط ضعف احتمالی موجود در لایههای امنیت کسبوکار خود را پیش از نفوذگران و خرابکاران شناسایی و برطرف کنید.

ادامه مطلبسرفصل های LPIC

برای متخصص شدن در هرزمینه ای نیاز به پیش زمینه هایی در آن مبحث می باشد.در موضوع امنیت یادگیری لینوکس یکی از ضروری ترین و مهم ترین مباحث مورد نیاز می باشد. این یادداشت ها برا اساس سایت lpic و سایت استاد گرانقدر جادی ایجاد شده است.

ادامه مطلبتست نفوذ با کالی لینوکس

تست نفوذ یکی از بخشهای مهم در حوزه امنیت شبکه به حساب میآید. کالی لینوکس (Kali Linux) یکی از برترین پکیجهای امنیتی متن-باز برای یک هکر اخلاقمدار است و شامل مجموعهای از ابزارهای مختلف است که به طور موضوعی دستهبندی شدهاند.

ادامه مطلب