گروه مقالات

آخرین مقالات

مشاوره امنیت سایبری صنعتی 1404/02/24

خدمات تخصصی در حوزه امنیت شبکههای صنعتی 1404/02/21

تماس با من 1404/02/17

چرا امنیت OT با IT فرق دارد 1404/02/17

متا دیسکریپشن چیست و نقش آن در سئو 1403/10/21

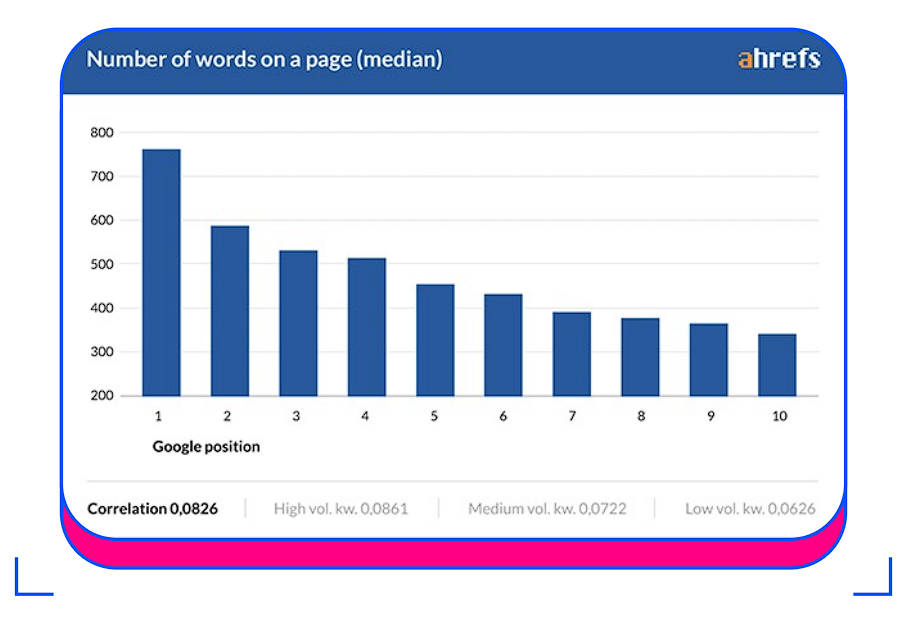

نکاتی در مورد سئو سایت 1403/10/16

نظرات (0)

نظر خود را با ما به اشتراک بگذارید

ایمیل وارده شده توسط شما به صورت محرمانه است و به دیگران نمایش داده نخواهد شد.